USB充電でデータが盗まれる時代に再び

公共のUSB充電器にスマートフォンを接続したことで、個人情報が抜き取られる――。かつて話題となった「ジュースジャッキング(juice jacking)」の進化版とも言える新たなサイバー攻撃手法が、研究者によって発見されました。その名は「チョイスジャッキング(choicejacking)」。従来の対策をすり抜け、AndroidやiPhoneの内部データへアクセスすることが可能になるという、非常に巧妙な手口です。

チョイスジャッキングとは何か?

この新たな攻撃は、オーストリアのグラーツ工科大学(TU Graz)の研究チームによって確認されたもので、USBケーブルや充電器を通じてスマートフォンに不正アクセスを仕掛けるという点では、ジュースジャッキングと同様です。しかしチョイスジャッキングは、あたかもユーザー自身が端末の設定を変更したかのように“偽の操作”を実行する点で、より高度かつ危険です。

たとえば、充電専用モードからデータ転送モードへの切り替えや、「このデバイスを信頼しますか?」といったポップアップへの“承諾”を、本人に代わって自動的に行うのです。

AndroidもiOSも標的に

Androidでは、AOAP(Android Open Accessory Protocol)という仕組みを利用して、外部アクセサリ(マウスやキーボードなど)として端末に接続します。ここからADB(Android Debug Bridge)を通じて、実際のユーザー操作のようにコマンドを送り、USBモードを“充電のみ”から“データ転送”へと変更。その後、端末のファイルや設定へのアクセスを獲得し、最悪の場合は完全な乗っ取りも可能になるとのことです。

iPhoneにおいては、改造されたUSBケーブルや充電器がBluetooth接続のフリをして端末と接続。実際にはオーディオアクセサリに見せかけながら、特定の写真やファイルへのアクセスを仕掛けてきます。iOSはAndroidほど自由な操作を許していないため、完全な乗っ取りまでは至らないものの、重要なデータが抜かれるリスクは否定できません。

主要ブランドもすでに影響を確認

研究チームは、Xiaomi、Samsung、Google、Appleなど、世界的に人気の高い8つのスマートフォンブランドを対象に検証を実施。その結果、多くの機種で脆弱性が確認されました。報告を受けた各社のうち6社はすでに対応を完了、または修正に向けた取り組みを開始しています。

とはいえ、今後同様の攻撃手法が変化・進化していく可能性もあり、ユーザー側の注意が引き続き求められます。

危険を避けるためにできること

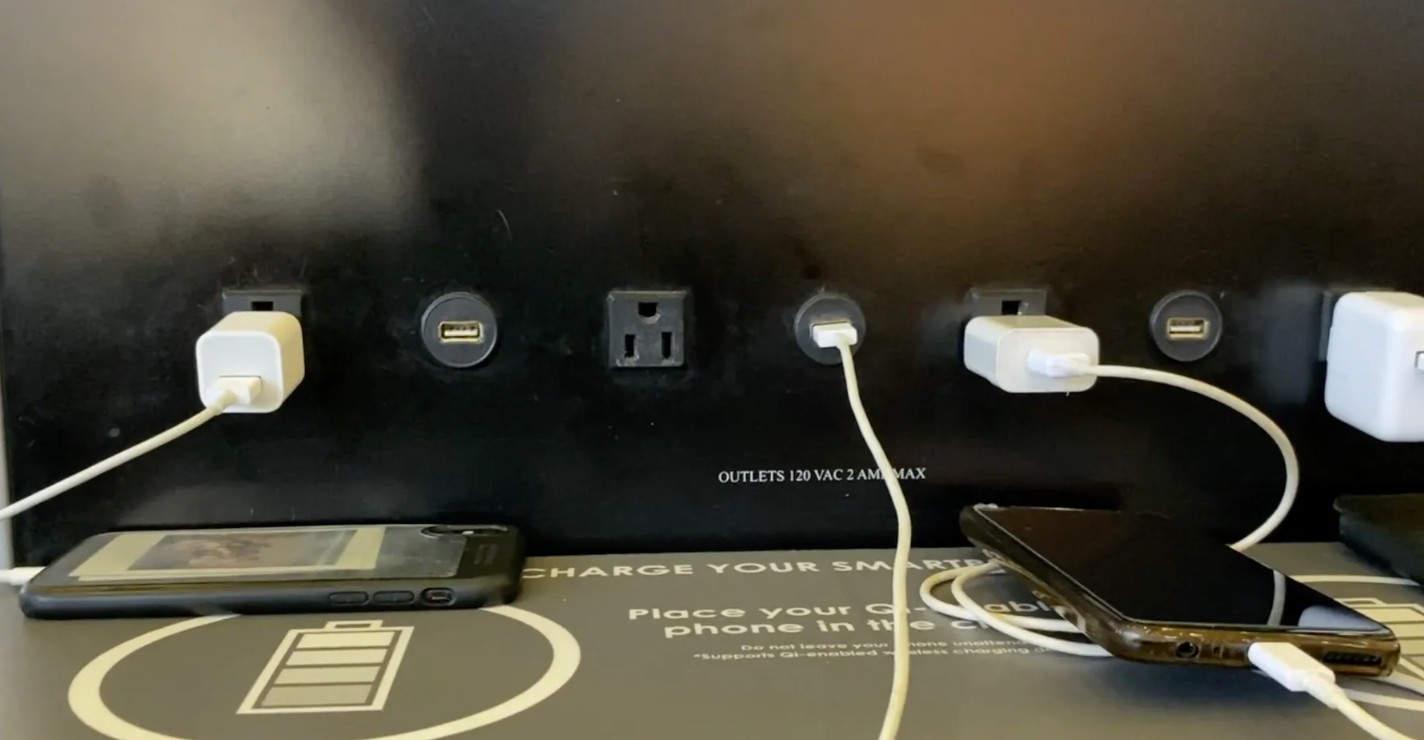

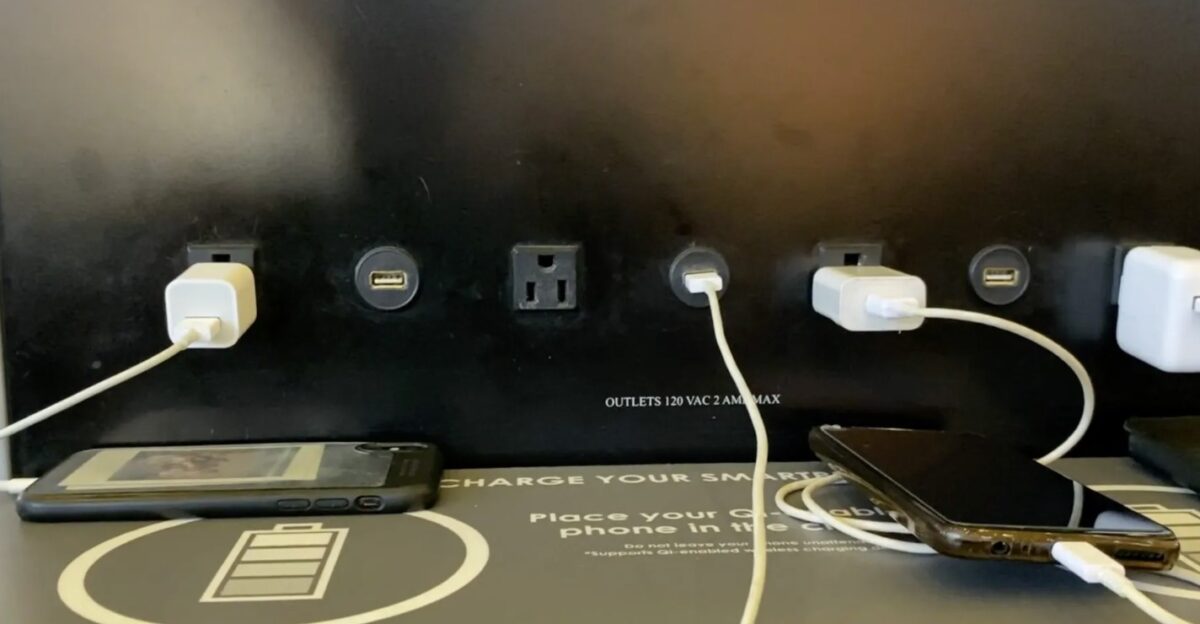

チョイスジャッキングへの最善の対策は、公共のUSB充電器やケーブルを使わないことです。外出先での充電が必要な場合には、自分の充電器やモバイルバッテリーを携帯するのが最も安全です。また、USB通信を完全に遮断する「データブロッカー」などのガジェットも一つの選択肢でしょう。

Android端末の場合、ロックダウンモードを手動で有効にすることで不正アクセスを防ぐことができますが、毎回の設定が必要であるため、現実的には自己防衛意識がカギとなります。

見えない脅威に対する「選択」を間違えないために

スマートフォンのセキュリティを脅かす新たな攻撃手法「チョイスジャッキング」は、日常のわずかな油断を突いてきます。特に空港、カフェ、ホテルロビーなどに設置されたUSB充電ステーションは便利な反面、ハッカーにとって絶好の“入口”でもあります。

利便性と引き換えに大切な情報を失うことのないよう、自分の充電環境は自分で管理する意識がこれまで以上に重要になりそうです。