スマートフォンのセキュリティは年々強化され、端末内には個人情報がぎっしり。無闇に突破できるものではありません。ところが、法執行機関向けにデータ抽出ツールを提供するCellebriteが、Pixelスマホの一部に対して依然としてアクセス可能—そんな「内部情報」とされる資料がオンライン上に流出し、話題になっています。

■ Microsoft Teams会議に匿名参加、内部資料がそのまま外部へ

今回の情報を公開したのは、「rogueFed」というハンドル名で活動する人物。この人物はCellebrite担当者が法執行機関向けに行ったオンライン説明会へ匿名で参加し、その資料をキャプチャしてGrapheneOSコミュニティに共有したといいます。

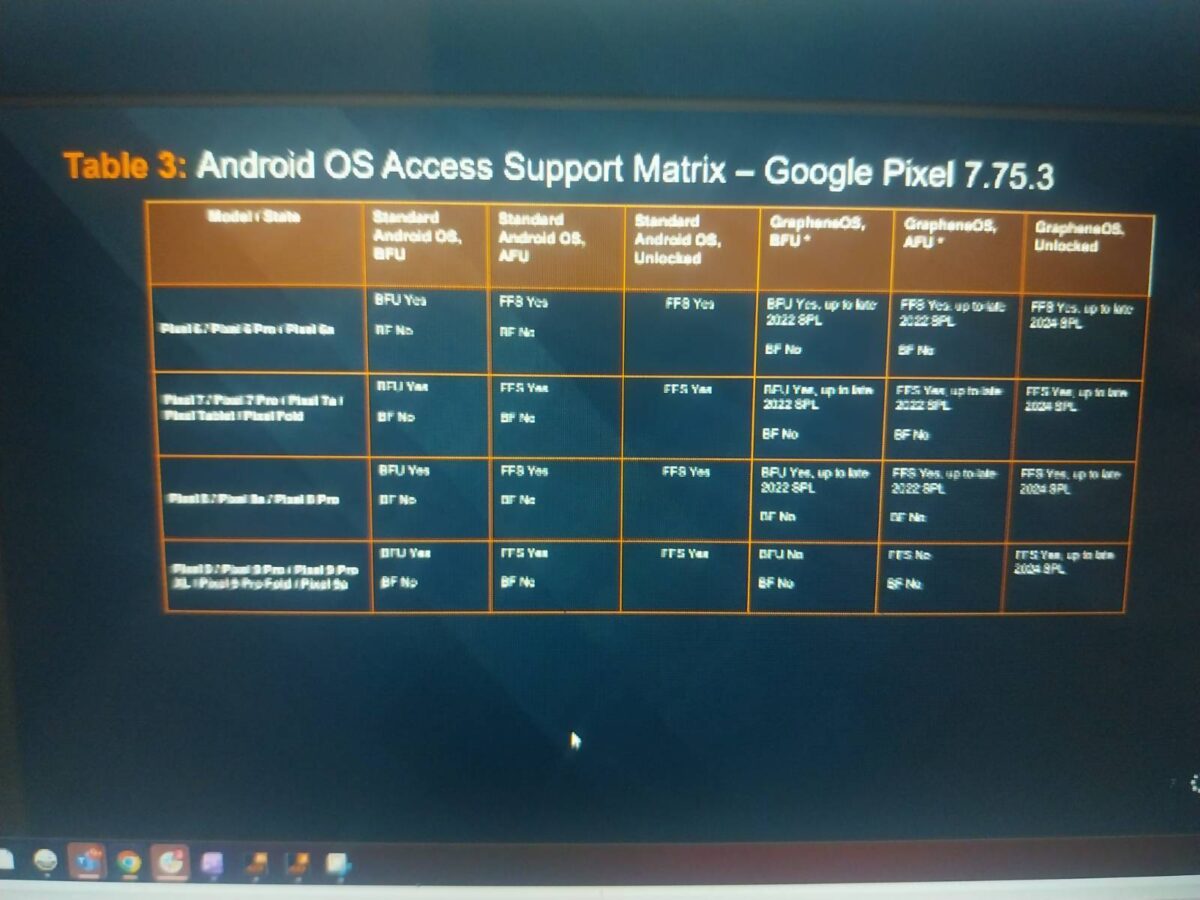

GrapheneOSはPixelにインストールできるセキュリティ特化型OSで、Googleサービスを排した高い防御性能で知られています。Cellebrite側は、このGrapheneOSを含めた“Pixel対応表”を提示していたようです。

■ Pixel 6~9は「ロック状態でも抜ける可能性」 Pixel 10は不明

公開された映像に記載されていたのは、Pixel 6 / 7 / 8 / 9シリーズの対応状況。

表では、端末の状態が次の3つに分類されています。

- BFU(再起動後、一度もロック解除していない状態)

- AFU(一度ロック解除済)

- Unlocked(完全にロック解除済み)

通常、BFUは暗号化が完全に効く最も安全な状態ですが、Cellebriteの資料によれば純正OSのPixelはこのBFUでもデータ抽出が可能と説明されていたとのこと。

また、Pixel 10シリーズに関しては資料に記載なし。対応状況は不明ですが、昨今のモデルは物理SIM排除が進み、eSIMも複製できないことが強みになる可能性が語られています。

■ GrapheneOSは“別格”、最新版なら「ロック解除済でも引き出せない」

一方、同じPixelでもGrapheneOSを導入している場合は状況が一変します。

- 2022年後半以降のビルドでは、BFU・AFUともに抽出不可

- 2024年後半のバージョンでは、ロック解除済み状態でもデータコピー不可能

- つまり「ユーザーがアクセスできる範囲以外、外部から抜かれない」

という説明がCellebrite内部資料に記載されていたとされています。

ボランティア開発のROMが純正より堅牢と言われる状況は、正直かなり衝撃的です。

■ 今後、内部会議の“傍聴”は困難に?

今回の情報を共有したrogueFedは、別の会議にも参加できたと主張していますが、資料内には主催者名も写っていたようで、すでにCellebrite側が対策を始めた可能性もありそうです。

■ Googleの回答はまだなし

今回の件について、なぜ公式OSよりGrapheneOSの方が強固なのか、Googleへ問い合わせが寄せられているとのこと。記事執筆時点では回答は出ていません。

とはいえ、Pixelユーザーにとって今回の流出は興味深い材料です。

純正OSは利便性を、GrapheneOSは安全性を優先した結果の違いとも言えますが、モバイルセキュリティ競争がさらに加速するのは間違いなさそうです。